Проверка наличия уязвимостей

Одной из мер обеспечения безопасности программных сред является анализ выявленных уязвимостей и устранение их своевременной установкой обновлений безопасности программного обеспечения, предоставляемых разработчиком.

Процедура устранения недостатков разработчика ОС включает поиск в различных источниках и самостоятельное выявление недостатков программных средств, входящих в ОС и своевременное их устранение путем выпуска обновлений программных пакетов.

При этом в качестве источников информации используются зарубежные и отечественные базы данных уязвимостей (например, БДУ ФСТЭК России).

Для обеспечения безопасности установленной локальной системы необходимо постоянное отслеживание изменений в составе и версиях программных пакетов ОС. Как правило для автоматизации этой задачи применяется подход, описанный в спецификации SCAP (Security Content Automation Protocol) и реализуется соответствующими инструментами.

Протокол автоматизации управления данными безопасности (SCAP) — набор открытых стандартов, определяющих технические спецификации для представления и обмена данными по безопасности. Эти данные могут быть использованы для нескольких целей, включая автоматизацию процесса поиска уязвимостей, оценки соответствия технических механизмов контроля и оценки уровня защищенности.

В состав ОС входит средство сканирования системы в соответствии с протоколом SCAP по спецификации в формате OVAL - OpenSCAP.

Для использования сканера OpenSCAP необходимо установить пакет openscap-scanner.

Работа сканера включает в себя следующие этапы:

- Сбор сведений о конфигурации системы в соответствии с заданным в файле определений OVAL набором объектов. Результатом является файл параметров объектов, который может быть передан в другую систему для дальнейшего анализа.

- Анализ состояний объектов согласно заданным в файле определений OVAL условиям. Результатом является файл определенных конечных состояний (уязвимость, конфигурация, состояние исправления).

- Построение воспринимаемого человеком отчета.

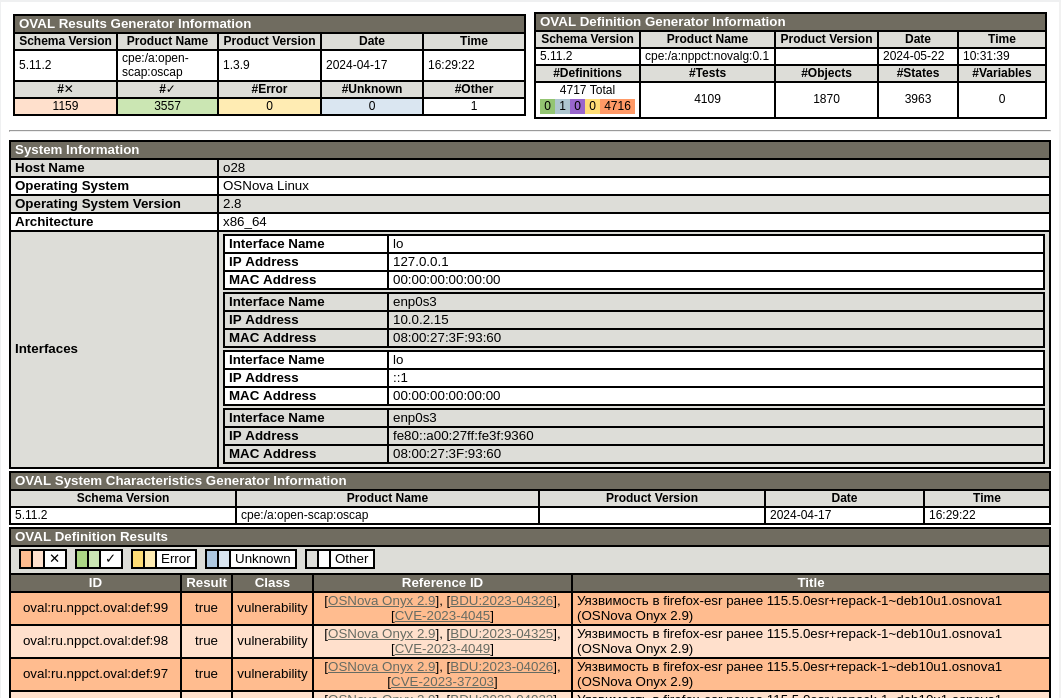

На снимке приведен вид HTML отчета. Отчет содержит в заголовке статистику проверок, далее информацию о системе и перечень уязвимостей со статусом устранения и ссылками на источники в нижней части. Информация по уязвимостям окрашивается в оттенок красного цвета для неустраненных, и зеленого для устраненных.

Процедура проверки системы на наличие неустраненных уязвимостей:

- Скачать актуальный файл описания уязвимостей в формате определений OVAL OSnovaOnyxVulnsOVAL.xml.gz

- Проверить контрольную сумму скаченного архива.

md5sum OSnovaOnyxVulnsOVAL.xml.gz

gostsum OSnovaOnyxVulnsOVAL.xml.gz - Распаковать архив командой

gunzip OSnovaOnyxVulnsOVAL.xml.gz - Выполнить проверку сканером OpenSCAP, например командой oscap oval eval.

oscap oval eval --report results.html OSnovaOnyxVulnsOVAL.xml - Изучить полученный отчет results.html.

В случае обнаружения факта наличия неустраненных уязвимостей необходимо выполнить установку обновлений безопасности.